文献阅读笔记-Breaking Free: Leakage Model-free Deep Learning-based Side-channel Analysis

文章信息

-

作者:Lichao Wu, Amir Ali-pour, Azade Rezaeezade, Guilherme Perin and Stjepan Picek

-

单位:Radboud University, The Netherlands Delft University of Technology, The Netherlands Leiden University, The Netherlands Independent Researcher

-

出处:Eprint

-

标题:Breaking Free: Leakage Model-free Deep Learning-based Side-channel Analysis

-

日期:2023年7月17日

背景

现如今基于深度学习结合侧信道攻击已经成为了较为强大的攻击手段,攻击者将采集到的原始能量迹经预处理后的兴趣点作为特征,选择的算法某一处泄露的中间值作为标签来完成攻击。通常,研究人员通过汉明重量或身份等泄露模型来完成对标签的刻画,然而在实际攻击环境中,采用这种预设的泄露模型可能会得到较差的性能[1]。

文章内容

字节建模

假设密钥为$$k^*$$, 对应第i个密钥、(明文或密文)字节为, 令,泄露函数为,噪声服从正态分布,标签值则对应为。

多比特建模

每个字节都对应8个bit,相较于HW,多比特建模把所有bit都考虑在内,而且并不需要了解某个bit的重要性。

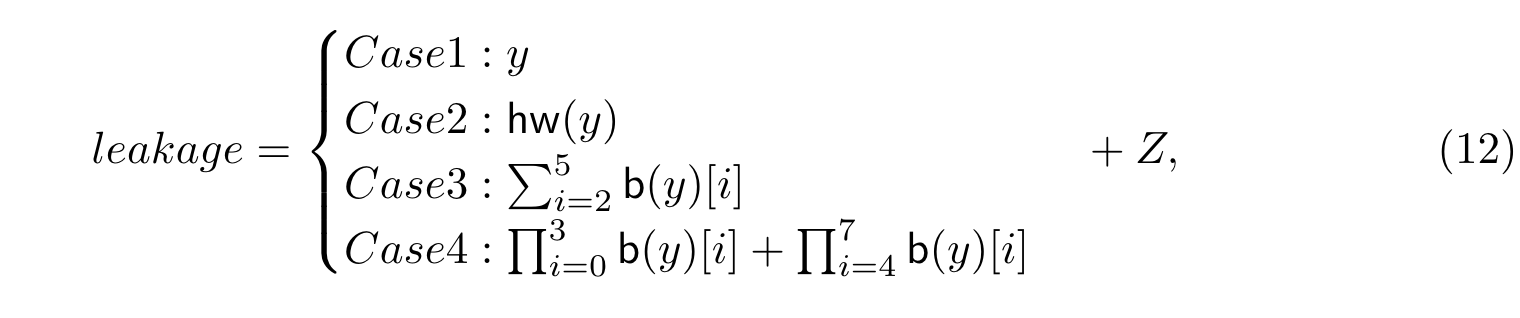

仿真

上图是四种不同的泄露模型,HW跟ID泄露模型已有实现的代码,贴出来自己写的case3与case4的伪代码,这里+z并不知道要如何体现出来,应该是不用。

1 | def b(y): |

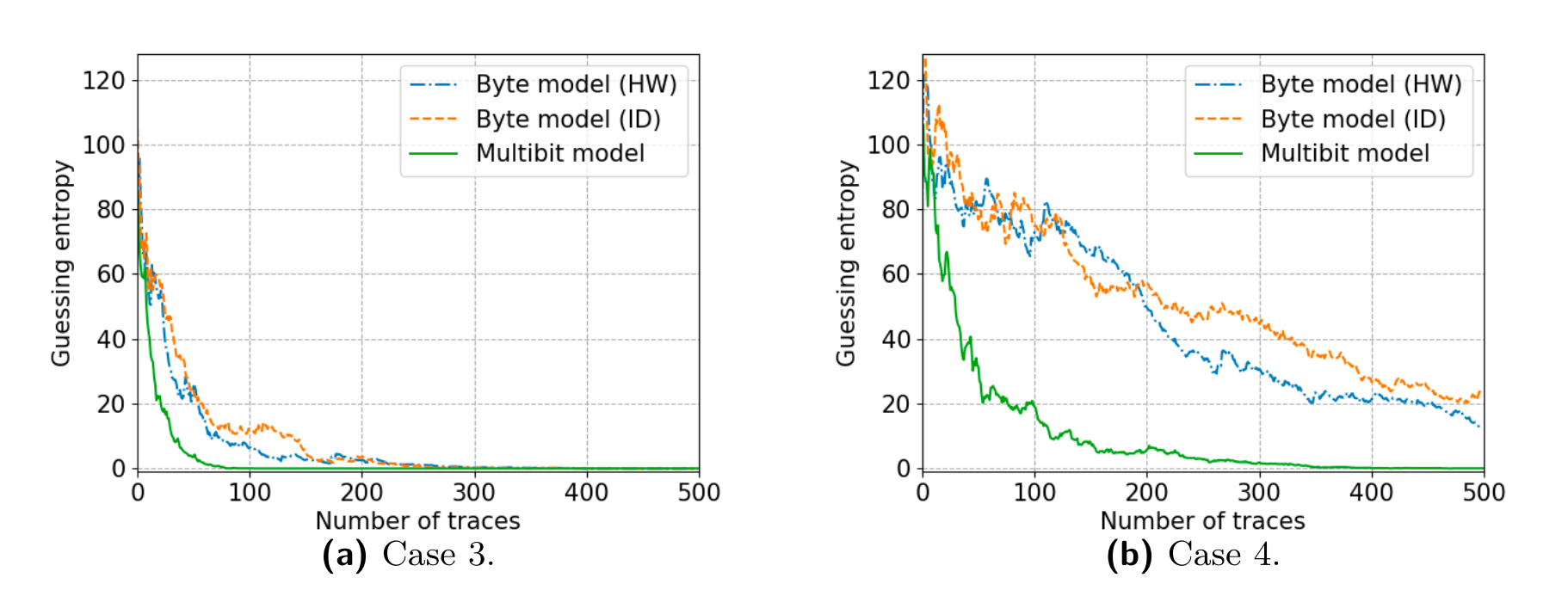

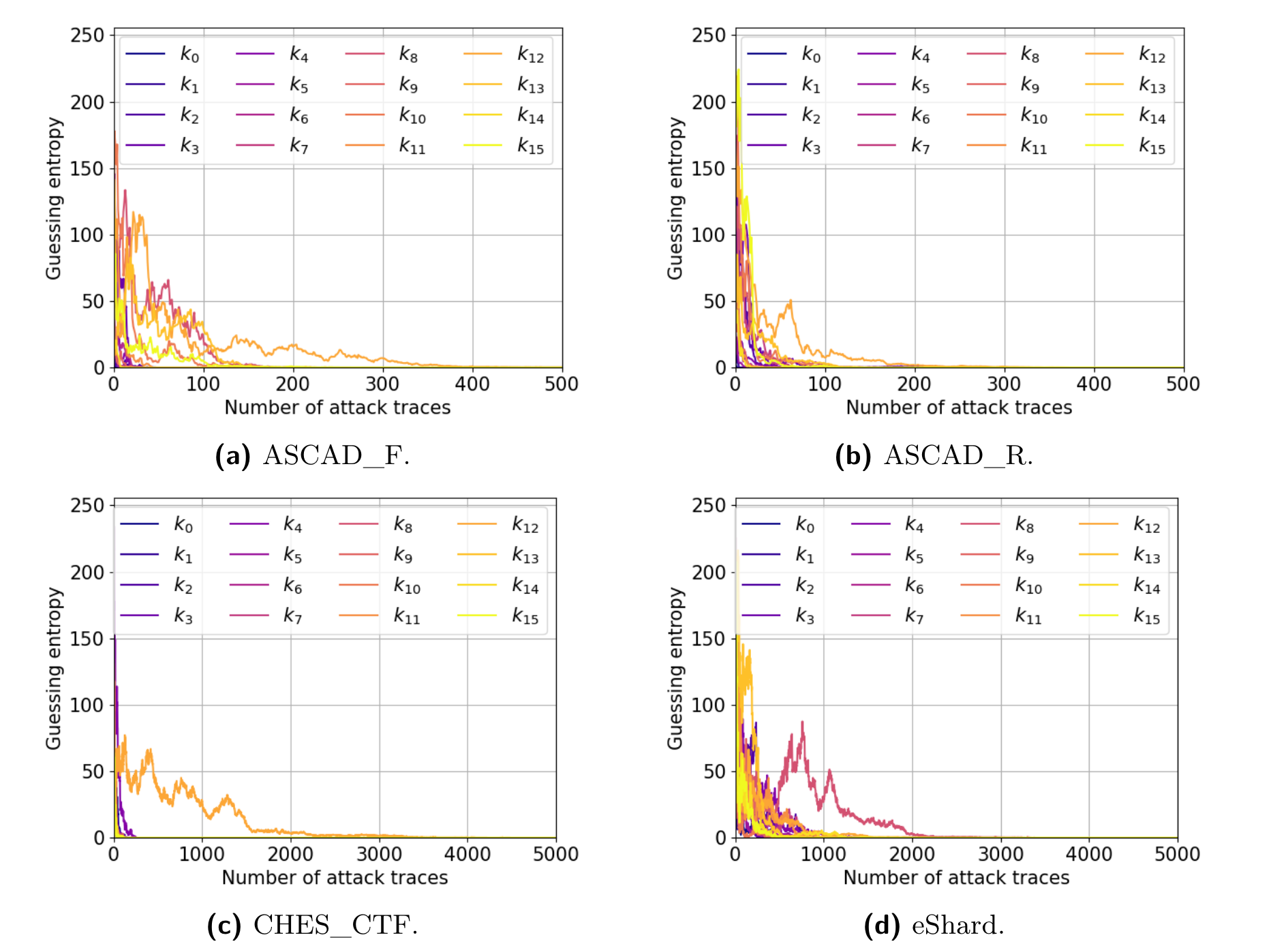

实验结果

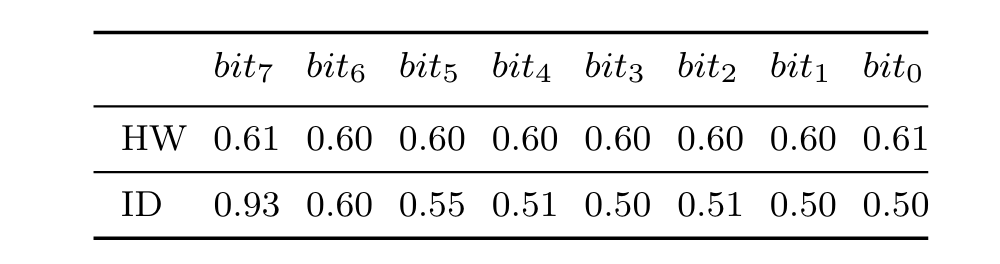

这个计算方法需要等公开源码了再看

Lennert Wouters, Victor Arribas, Benedikt Gierlichs, and Bart Preneel. Revisiting a methodology for efficient cnn architectures in profiling attacks. IACR Transactions on Cryptographic Hardware and Embedded Systems , 2020(3):147– 168, Jun. 2020. ↩︎