文献阅读笔记-Peek into the Black-Box:Interpretable Neural Network using SAT Equations in Side-Channel Analysis

文章信息

-

作者:Trevor Yap, Adrien Benamira, Shivam Bhasin and Thomas Peyrin

-

单位:School of Physical and Mathematical Sciences, Nanyang Technological University, Singapore

-

出处:IACR Transactions on Cryptographic Hardware and Embedded Systems ISSN 2569-2925, Vol. 2023, No. 2, pp. 24–53.

-

标题:Peek into the Black-Box: Interpretable Neural Network using SAT Equations in Side-Channel Analysis

-

日期:2023

文章内容

本文基于TT-DCNN转化为SAT方程来对侧信道攻击过程完成解释

研究背景

与经典侧信道攻击相比,基于深度学习的侧信道攻击在存在掩码等防御措施的情况下,仅需简单的预处理技术即可完成攻击。由于神经网络黑盒的特性,攻击者并不知道到底是什么因素导致了攻击的成功或失败,亦或是模型基于哪些兴趣点来完成了攻击,截止目前还没有使用神经网络中提取兴趣点的理论公式。

相关工作

- 梯度可视化[1]:观察样本点中某一点变化对梯度的影响,在带掩码的能量迹上仅可以发现两个POI。

- 权重可视化[2]:利用特征图对卷积层同一时间戳的值进行平均计算,利用权重可视化方法进行全局解释。

- SVCCA[3]:得出结论神经网络对待高斯噪声是在前几层处理的,对待更复杂的防御措施如去同步等是在后几层处理的。

- 随机攻击[4]:给出了泄露相对应的轨迹方程。

本文贡献

- 提出针对一维数据的TT-DCNN模型,能够在0-3阶掩码的能量迹上定位兴趣点。

- 改进一维数据TT-DCNN为TTSCA, 对长能量迹完成攻击。

- 利用SAT方程来完成全局解释。

真值表神经网络TT-DCNN

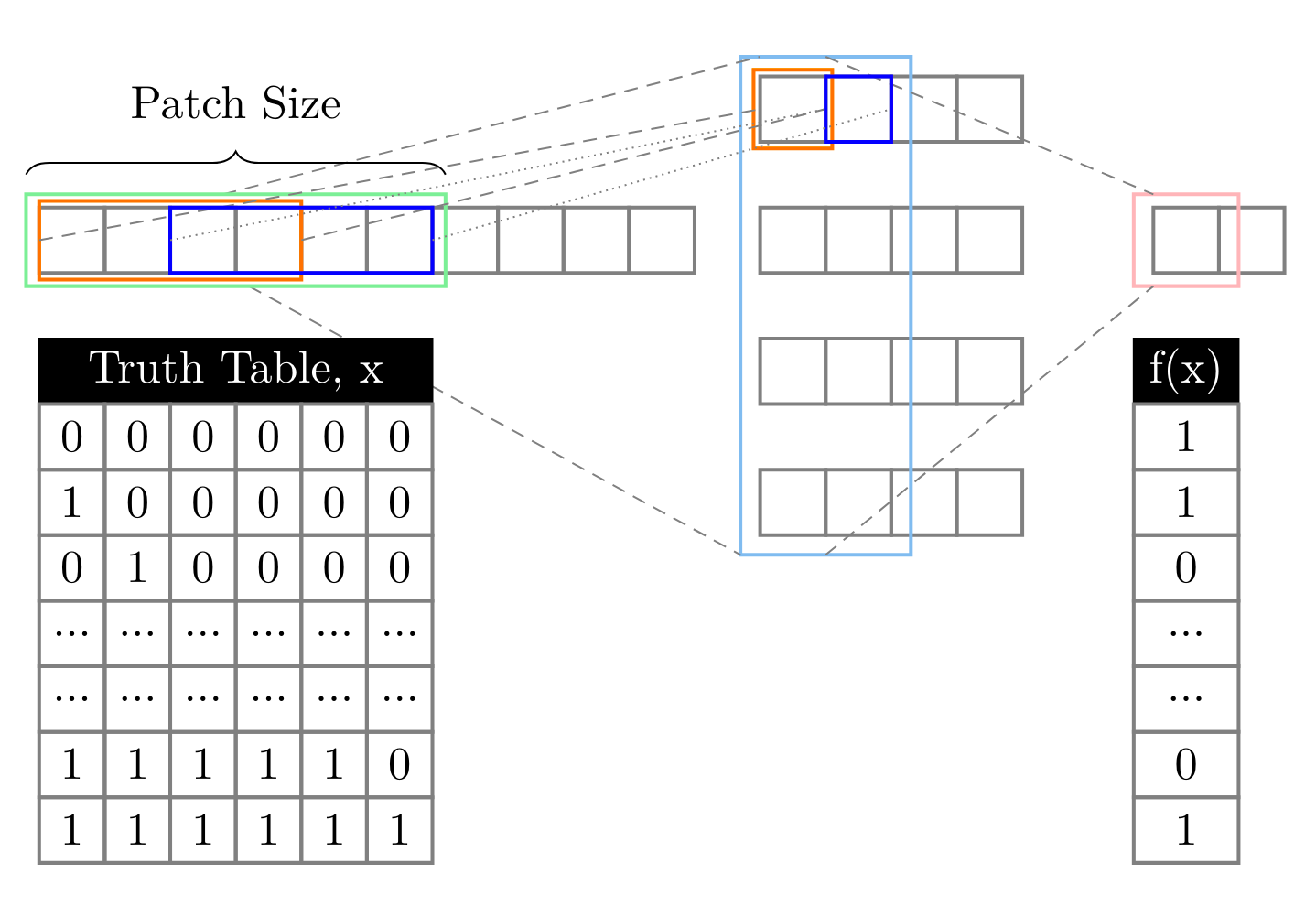

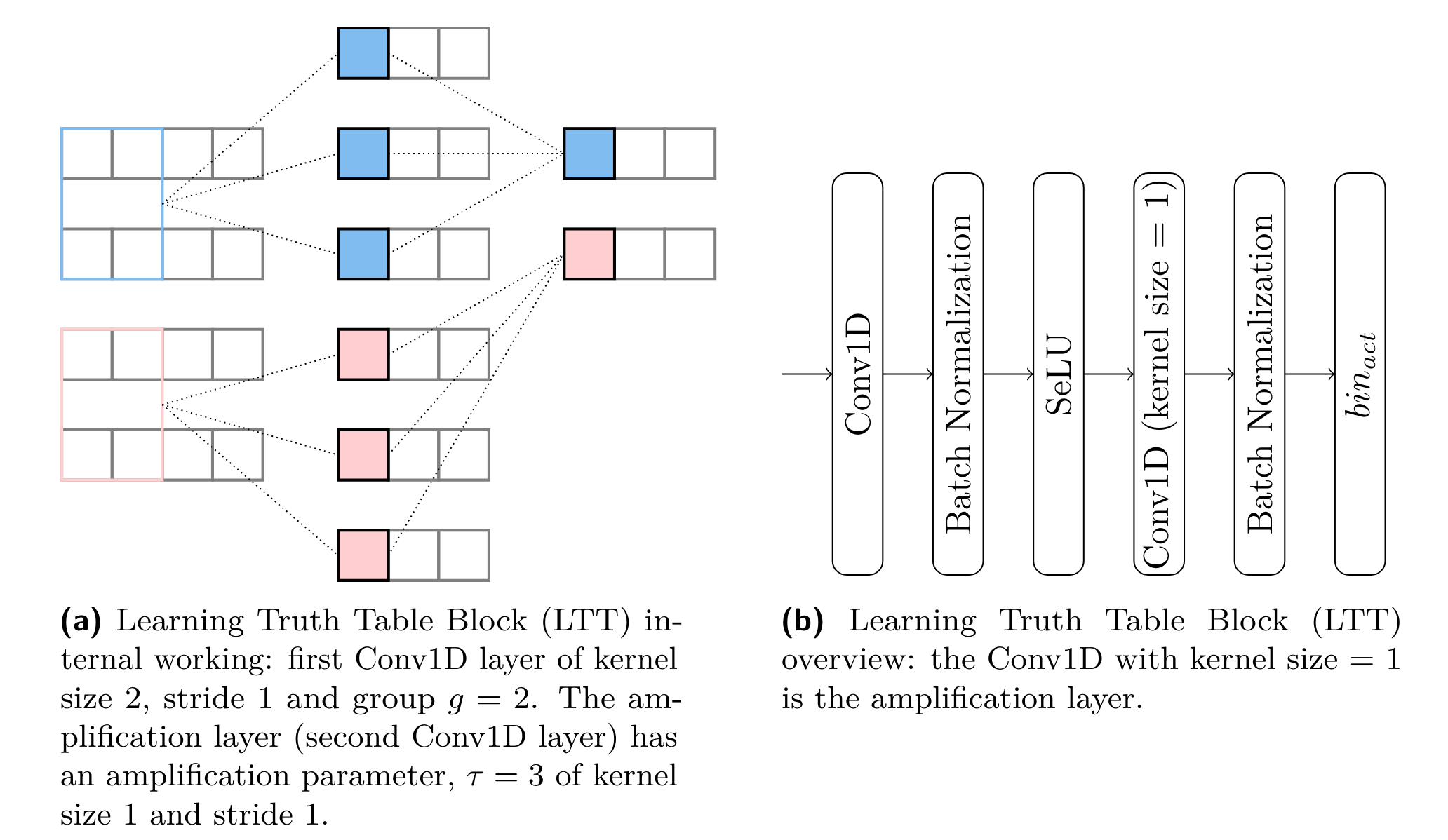

作者将TT-DCNN的卷积层转为一维的,如图1图2所示,在首个卷积层后接一个1x1的卷积层,前一层的激活函数为Selu,后一层为bin。

DNF方程分析方法

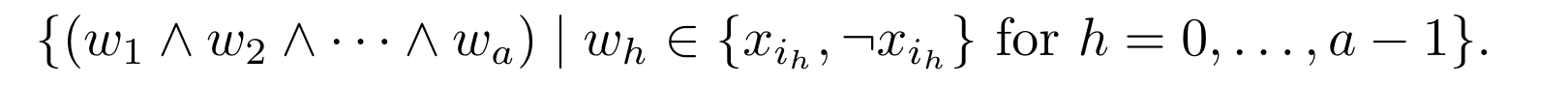

作者利用三种方法优化神经网络恢复密钥最小的规则集合:

- 基于析取项的大小来精简:去掉过大的析取项防止过拟合。

- 基于样本点组合的筛选:析取项根据包含的不同样本点进行分类,目的是为了查看哪些兴趣点对密钥恢复起作用。

- 基于样本点的删减:有一些析取项包含了不重要的样本点,逐项检查每个样本点的影响,可以找到对猜测熵影响最大的样本点集合。

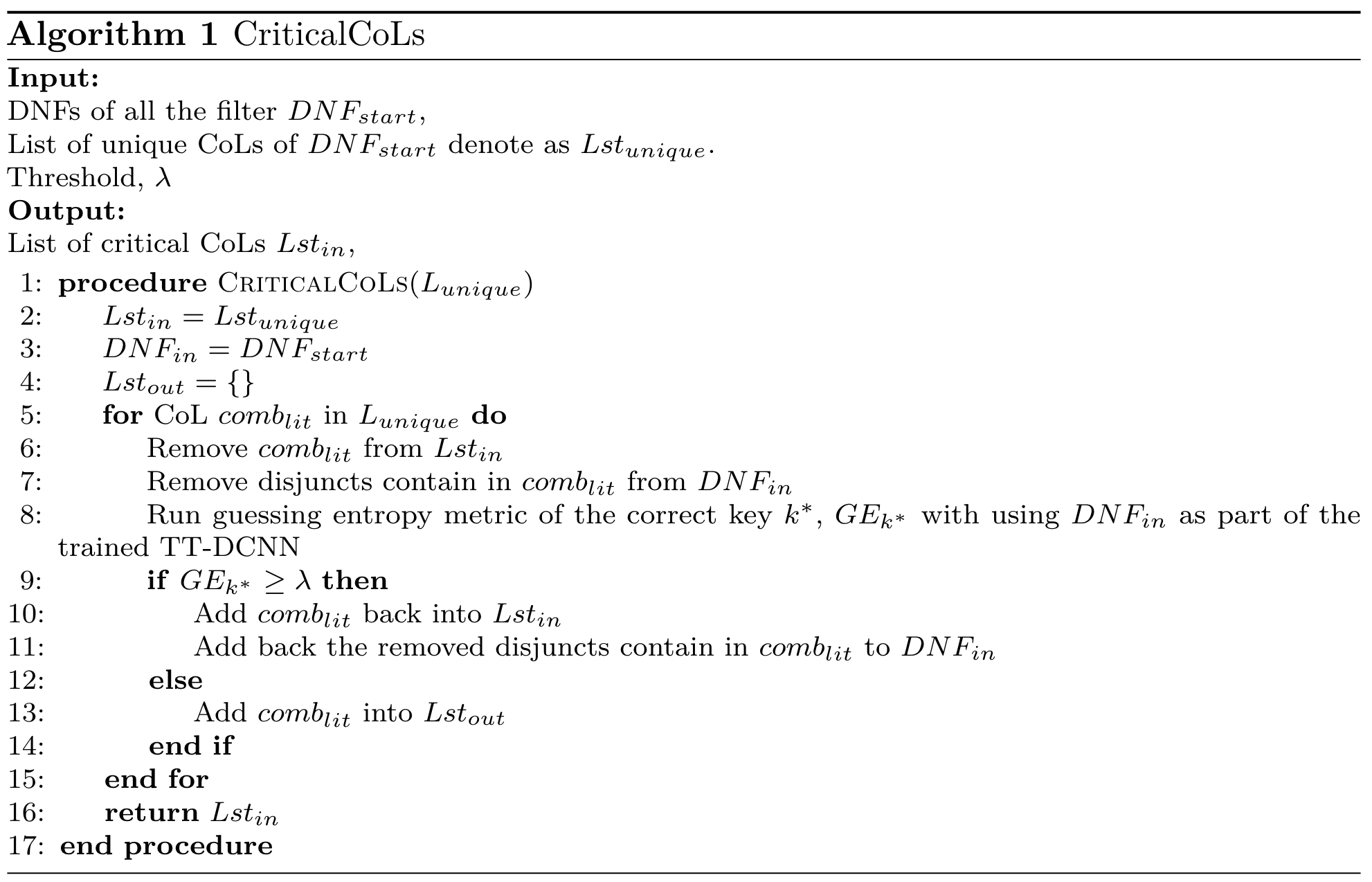

算法1

作者在算法1中实际上是做了一个类似mask的操作,掩掉某些合取项,通过判断GE的收敛趋势来确定该合取项是否对模型有用。

Loïc Masure, Cécile Dumas, and Emmanuel Prouff. Gradient Visualization for General Characterization in Profiling Attacks. In Ilia Polian and Marc Stöttinger, editors, Constructive Side-Channel Analysis and Secure Design, pages 145–167, Cham, 2019. Springer International Publishing. ↩︎

Gabriel Zaid, Lilian Bossuet, Amaury Habrard, and Alexandre Venelli. Methodology for Efficient CNN Architectures in Profiling Attacks. IACR Transactions on Cryptographic Hardware and Embedded Systems, 2020(1):1–36, Nov. 2019. ↩︎

Daan van der Valk, Stjepan Picek, and Shivam Bhasin. Kilroy Was Here: The First Step Towards Explainability of Neural Networks in Profiled SideChannel Analysis. In Guido Marco Bertoni and Francesco Regazzoni, editors, Constructive Side-Channel Analysis and Secure Design, pages 175–199, Cham, 2021. Springer International Publishing. ↩︎

Gabriel Zaid, Lilian Bossuet, Mathieu Carbone, Amaury Habrard, and Alexandre Venelli. Conditional Variational AutoEncoder based on Stochastic Attack. Cryptology ePrint Archive, Report 2022/232, 2022. https://ia.cr/2022/232. ↩︎